En 2023, environ 3,6 milliards d'utilisateurs d'Android devraient être répartis dans 190 pays. Il n'est donc pas étonnant que les appareils Android soient des cibles privilégiées pour les cybercriminels. Comment le nombre d'attaques Android a-t-il évolué en 2023 ? Quels sont les types de menaces Android les plus courants ? Voici un résumé préparé en collaboration avec Ondrej Kubovic, Security Awareness Specialist chez ESET.

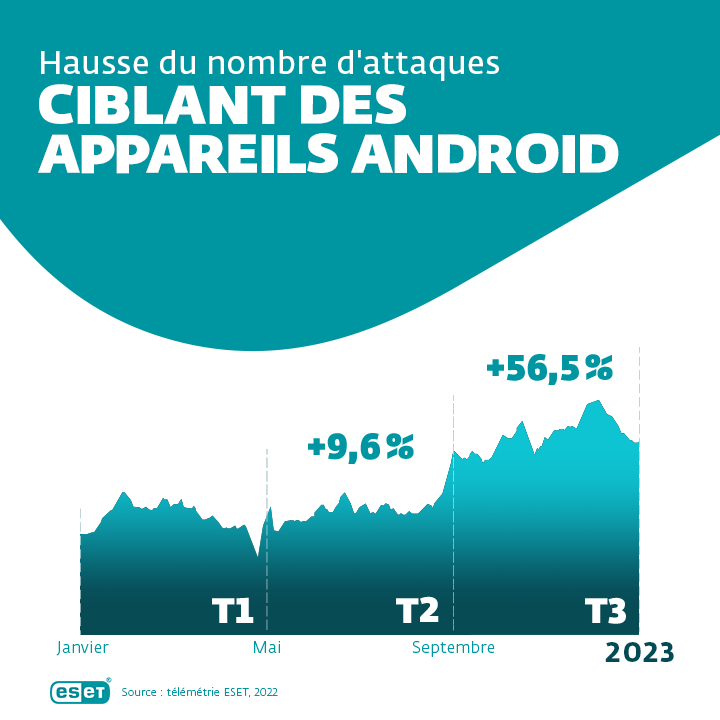

La télémétrie d'ESET montre qu'en 2022, le nombre d'attaques sur les appareils Android a augmenté. « Alors que d'autres types d'attaques ont connu une augmentation dynamique au début de l'année 2022, suivie d'une lente diminution, ce n'est pas le cas pour les menaces Android. Elles ont augmenté régulièrement tout au long de l'année dernière, » explique M. Kubovic. Comment les chiffres ont-ils été calculés ?

Les attaques se sont multipliées dans différents domaines

Les logiciels publicitaires et les applications cachées étaient les principaux types de malwares ciblant les appareils Android. « Les applications malveillantes cachées changent généralement d'icône et se dissimulent sur l'appareil. Elles commencent alors à afficher des publicités indésirables ou effectuer d'autres actions en arrière-plan, » explique M. Kubovic.

Le nombre de logiciels espions est également en hausse. « Ce type de malware est disponible sur des forums clandestins sous forme de service, et même des attaquants peu qualifiés l'achètent pour quelques centaines ou quelques milliers d'euros. Certains possèdent des fonctionnalités très étendues, notamment d'enregistrement des appels, de prise de contrôle de la caméra, de vol de photos, d'emails et de contacts, » précise M. Kubovic. Les logiciels espions visent généralement à voler autant d'informations et de données que possible, tout en espionnant secrètement l'utilisateur. Pour les attaquants, il s'agit d'un moyen assez simple de gagner de l'argent, puisque les données volées peuvent être revendues sur le dark web, et être utilisées dans d'autres attaques ou à des fins de chantage.

Les logiciels espions en tant que service augmentent également les risques pour les entreprises

Comment les logiciels espions affectent-ils les entreprises ? Ils peuvent voler des données sensibles, divulguer des conversations privées, obtenir des contacts confidentiels et rendre tout cela public. « L'attaquant espionne parfois les communications entre deux parties sans que personne ne s'en aperçoive. Il peut ensuite utiliser les informations ou les noms recueillis pour contacter l'entreprise à partir d'une fausse adresse email, en se faisant passer pour l'une des parties concernées, » explique M. Kubovic. Dans le message, l'attaquant peut demander l'accès à des systèmes importants ou un paiement urgent. Comme l'auteur reprend des éléments de la conversation précédente, la victime peut ne pas se douter que quelque chose ne va pas.

Certains logiciels espions prêts à l'emploi fournissent aux acteurs moins qualifiés un manuel complet sur la manière de mener une campagne. « En Pologne, nous avons détecté le malware bancaire ERMAC 2.0 qui comportait des signes typiques d'un logiciel espion, se faisant passer pour Bolt Food. La seule chose qui pouvait attirer l'attention d'une victime était l'URL. Lorsque les utilisateurs ciblés ne remarquent pas la différence, ils risquent de télécharger des logiciels nuisibles capables de voler l'accès à leurs données pour les applications bancaires et de cryptomonnaies, » déclare M. Kubovic. Comme l'a décrit ESET, le malware ERMAC 2.0 est disponible à la location sur des forums clandestins pour 5 000 dollars par mois depuis mars 2022.

Les smartphones deviennent des cibles populaires

Si les cybercriminels se concentraient auparavant principalement sur les appareils et les logiciels de bureau, leur objectif est en train de changer, car ils ont compris que les services informatiques ont souvent des difficultés à surveiller le trafic et les communications sur les appareils mobiles de l'entreprise. « Les smartphones ont tendance à être sous-estimés, bien que des données cruciales puissent y être stockées et qu'ils soient utilisés pour accéder à des référentiels et des applications professionnelles. Les administrateurs informatiques estiment souvent que l'environnement mobile est un peu plus sûr en raison de la compartimentation et du fait que les applications n'ont pas d'accès direct aux activités des autres applications sur l'appareil, mais cela ne suffit pas, » ajoute M. Kubovic.

Les cybervoleurs peuvent néanmoins toujours trouver des moyens d'accéder à l'appareil, comme dans le cas des menaces susmentionnées. « Les applications mobiles financières ont été récemment ciblées, y compris celles utilisées pour les cryptomonnaies. C'est probablement parce que le bitcoin et d'autres cryptomonnaies sont plus faciles à blanchir, ou n'ont pas besoin d'être blanchies du tout, » explique M. Kubovic, comme l'une des motivations des attaquants. « Les téléphones mobiles sont nos nouveaux portefeuilles, et les cybercriminels le savent. »

Comment se défendre contre les menaces Android

« Les appareils Android peuvent être protégés par un logiciel de cybersécurité, » explique M. Kubovic. Ces logiciels peuvent surveiller efficacement la plupart des menaces, y compris celles qui sont créées à partir d'un code source fuité ou revendu. « Une partie du code ne change généralement pas, ce qui nous permet de détecter de nouvelles variantes de malwares, » explique M. Kubovic. Il convient également de conseiller aux collaborateurs de ne télécharger des applications qu'à partir des app stores officielles et d'éviter toutes les sources non officielles ou non fiables, telles que les forums, les places de marché secondaires et les liens YouTube, qui sont les vecteurs de distribution les plus courants de menaces mobiles sur Android. Cela permettra de prévenir les cyberattaques et de protéger votre entreprise.

En savoir plus sur la mise en place d'une stratégie de cybersécurité efficace