Spywares, stalkerwares, bosswares – é possível que você tenha ouvido falar de alguns dos diferentes tipos de softwares maliciosos que podem ser instalados em seu dispositivo para rastrear sua atividade, transformando o dispositivo em um “microfone”. Você sabe se esses softwares representam um perigo real? Confira nesse artigo o que você e sua equipe precisam saber sobre esses tipos de malware, a fim de proteger sua privacidade e evitar o roubo de credenciais.

Imagine olhar o seu celular e, de repente, receber a seguinte mensagem: “Sabemos que sua senha é XYZ, e sabemos muito mais que isso! Se não realizar um pagamento, seus vídeos pessoais serão enviados para seus amigos e colegas”. Ler um e-mail como esse pode causar surpresa e medo em quem recebe. As chantagens on-line e golpes de extorsão sexual costumam ser retratados como sendo mais assustadores do que realmente são, mas não significa que não sejam um problema sério.

Caso você tenha recebido um e-mail parecido com o descrito acima, é provável que os cibercriminosos não tenham informações adicionais além da sua senha. E, embora represente um risco de segurança sério, é mais comum do que imaginamos. A busca por credenciais de login vazadas na dark web é uma prática comum do cibercrime. As senhas são utilizadas para chantagear e/ou pressionar as pessoas a enviarem dinheiro ou dados. Entretanto, será possível que alguém esteja, de fato, perseguindo você por meio do seu dispositivo?

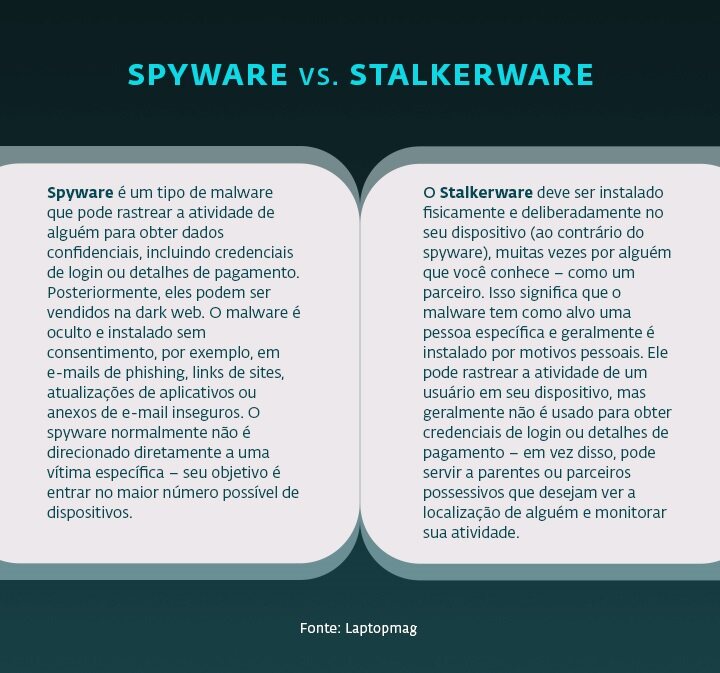

Infelizmente, a resposta é sim. Diferentes formas de malware, como spyware e stalkerware, podem ser usadas para rastrear suas atividades, sem você saber. Qual é a diferença entre os dois?

É possível também já ter se deparado com o termo bossware – um software utilizado para monitorar as atividades das equipes em seus dispositivos de trabalho. Desde o início da pandemia, com o aumento no número de pessoas trabalhando de casa, o uso de bossware se tornou mais comum. O bossware é, muitas vezes, considerado uma zona cinzenta, ou seja, com indefinições legais. Legalmente, pode ser instalado, com o uso exclusivo para monitoramento ocasional relacionado ao trabalho. Entretanto, pode representar um problema de privacidade, considerando que, em geral, não há formas de determinar a extensão das informações que estão sendo rastreadas ou a finalidade para as quais serão utilizadas.

|

O caso do Pegasus O spyware também pode ser usado com motivações políticas, como o caso do famoso spyware Pegasus. Ele foi criado por uma empresa de segurança com sede em Israel, em 2016, e instalado em dispositivos de jornalistas, ativistas e empresários em todo o mundo, com o objetivo de rastrear suas atividades. Seu uso original tinha o intuito de detectar atividades criminosas e terroristas, mas, infelizmente, o software acabou sendo usado de forma maliciosa por regimes autoritários, servindo para monitorar e controlar seus oponentes. Anteriormente, o Pegasus era usado por agências de inteligência e aplicação da lei ocidentais, mas atualmente, essas mesmas organizações estão combatendo seu uso. A Apple tentou desativar o software por meio de diversas atualizações do sistema operacional. |

Voltando ao exemplo inicial, embora spywares e stalkerwares sejam frequentemente associados ao tema da chantagem on-line, é bastante improvável que os cibercriminosos cheguem a acessar, de fato, seu dispositivo para obter imagens pessoais. Caso receba um e-mail exigindo pagamento, sob ameaça de divulgar suas imagens pessoais, não se deixe enganar – é provável que se trate de uma armadilha. Ainda assim, é recomendável verificar seu dispositivo e garantir que ele não tenha sinais de spyware.

Como reconhecer que você foi vítima de spyware:

1. Mudanças incomuns no desempenho do seu dispositivo. Malwares podem precisar usar seus dados de internet e bateria para funcionar, o que pode resultar em um consumo mais rápido da bateria, picos no uso de dados de internet ou um tempo de resposta mais lento. Embora esses sinais não sejam necessariamente motivos de preocupação, considere verificar seu dispositivo em busca de sinais incomuns.

2. Aplicativos desconhecidos no seu dispositivo. Procure realizar uma verificação de malware e confira os aplicativos em execução no seu dispositivo. Caso haja aplicativos desconhecidos, consulte sua equipe de TI.

3. Vídeos ou fotos estranhas. É possível que criminosos usem a sua webcam para gravar vídeos seus e enviar as imagens para eles mesmos, às vezes deixando vestígios, como vídeos ou fotos incomuns. Caso encontre algum conteúdo assim em suas pastas, entre em contato com a equipe de TI para verificar seu dispositivo.

4. A luz de controle da sua câmera acende sem o seu uso. Embora os cibercriminosos possam desligar a luz, podem acontecer falhas nas tentativas de a desativar.

5. Suas configurações são alteradas. Os cibercriminosos podem tentar alterar suas configurações para facilitar seus ataques maliciosos. Verifique suas configurações de segurança e, caso perceba que foram desativadas sem o seu conhecimento, entre em contato com sua equipe de TI.

|

E quanto ao stalkerware? Os indícios de instalação de stalkerware no seu dispositivo são os mesmos, porém também há o fator psicológico, como alguém sabendo um pouco demais sobre seus hábitos on-line e os locais que frequenta. Caso desconfie que alguém instalou stalkerware em seu dispositivo sem o seu conhecimento, colete todas as evidências e entre em contato com as autoridades competentes. |

Recebi uma mensagem de um hacker: e agora?

1. Não se desespere. Antes de tomar qualquer medida, lembre-se que os cibercriminosos buscam manipular a vítima com informações falsas para que tome decisões precipitadas. Portanto, tudo o que é dito na mensagem pode ser falso.

2. Não interaja. As mensagens podem incluir malware oculto, portanto, evite clicar em links, anexos ou imagens.

3. Não faça pagamentos. Dar dinheiro aos cibercriminosos só os incentiva a continuar com suas atividades ilegais e, na maioria dos casos, a falta de pagamento não gera qualquer consequência.

4. Não deixe suas contas desprotegidas. Os cibercriminosos podem selecionar suas vítimas com base em listas de credenciais vazadas. Procure mudar suas senhas regularmente, utilize senhas diferentes para cada conta e também um gerenciador de senhas para facilitar sua organização. Para saber se suas credenciais já foram vazadas, acesse: Have I Been Pwned?.

5. Tenha proatividade. Caso receba um e-mail que cause preocupação ou que tente coagir a ações específicas, entre em contato com o departamento de TI. A equipe do departamente pode avaliar a segurança do seu laptop e identificar a instalação de um malware, auxiliando a resolver a situação. Além disso, podem dar orientações para evitar situações semelhantes no futuro, reforçando a segurança do seu dispositivo ou instalando soluções de cibersegurança e anti-spam.