Cyberkriminelle haben für Ransomware einen neuen Einsatzbereich gefunden. Statt Rechner und Smartphones kidnappen sie nun ganze „Smart Buildings“. Nur gegen die Bezahlung von Lösegeld können Immobilienbesitzer vielleicht die Kontrolle zurückerhalten.

Wer einmal im Fahrstuhl festsaß und das Gefühl der Handlungs-Ohnmacht spürte, der will in einem Gebäude nie wieder fremdbestimmt sein. Die Gedanken kreisen sofort darum, ob es sich um einen elektrischen Defekt oder ein mechanisches Problem handelt – Hauptsache, man kommt schnell wieder raus aus der Enge. Auf die Idee, dass ein Hacker die Steuerung der Liftanlage übernommen hat, kam man bislang als Letztes. Ab sofort müssen wir uns damit vertraut machen, dass diese Variante realistisch ist.

Aus Ransomware wird Siegeware

Cyberkriminelle visieren nach Rechnern, Servern und Smartphones nun Smart Buildings an. Wenn Hacker das Konzept von Ransomware auf Gebäudeautomatisierungssystemen anwenden, entsteht eine explosive Mischung. Experten bezeichnen diese neuartige Form von Erpressung als „Siegeware“ (Siege, engl. für Belagerung). Sie nutzt die digitalen Möglichkeiten eines vernetzten Gebäudes für den Systemmissbrauch - beispielsweise um dort den Strom zu kappen, Lifte lahmzulegen oder Klimaanlagen auszuschalten – oder alles gleichzeitig. Erst gegen die Bezahlung eines üppigen Lösegeldes erhält der Besitzer die Kontrolle zurück. Ob das dann immer der Fall sein wird, ist fraglich. In der Vergangenheit haben Kriminelle nur in seltenen Fällen nach Auslösung die befallenen Systeme freigelassen.

Wer jetzt an eine fiktive Bedrohung denkt oder ein „Proof-of-concept“ erwartet, der muss sich eines Besseren belehren lassen. Denn Siegeware ist längt in der Realität im Einsatz. So erhielt der Verwalter einer Immobiliengesellschaft, der für ein Dutzend Gebäude in mehreren amerikanischen Städten verantwortlich ist, folgende Nachricht auf sein Smartphone: „Wir haben alle Kontrollsysteme in Ihrem Gebäude in der XXXstraße 400 gehackt und werden sie für drei Tage ausschalten, wenn Sie nicht innerhalb von 24 Stunden 50.000 Dollar in Bitcoin bezahlen.“

Das Gebäude an dieser Adresse ist eine von mehreren medizinischen Kliniken im Portfolio des Unternehmens. Alle Gebäude nutzen sogenannte „Building Automation Systeme“ (BAS), um Heizung, Klima und Lüftung (HLS im Deutschen) sowie Brandmelde- und Steuerungssysteme, Beleuchtungs- und Sicherheitssysteme und vieles mehr fernzusteuern. Bis zu acht unterschiedliche Systeme hat der Verwalter normalerweise aus der Ferne unter Kontrolle. Es ist nicht auszudenken, was ein Ausfall der Gebäudeautomatisierung für die Patienten bedeutet hätte. In weiser Voraussicht hatte das Unternehmen einen effektiven Krisenreaktionsplan erarbeitet und ging nicht auf die Erpressung ein. Obwohl das Szenario für sie komplett neu war, konnte das IT-Team schnell Backup-Maßnahmen einleiten. So blieb es letztlich nur bei einer temporären Störung des Krankenhausalltags, der kaum ins Gewicht fiel.

Fernzugriff: Vom Komfortspender zur Gefahrenquelle

Es liegt auf der Hand, dass die „Geiselnahme“ von Gebäuden zum stetig wachsenden Arsenal von Cyberkriminellen gehört, wenn der Grad der Automatisierung und Vernetzung weiter zunimmt. Heute haben es Angreifer recht einfach: Sie müssen „nur“ die BAS über das Internet hacken und übernehmen die volle Kontrolle über alle Funktionalitäten wie die Steuerung der Raumtemperatur, Türschlösser, Alarme, Aufzüge und vieles mehr. Sie nutzen also die Möglichkeiten der Fernwartung aus, die eigentlich ein hohes Maß an Komfort bei geringeren Kosten bieten sollen. Ein Techniker muss beispielsweise bei einer Störung nicht mehr persönlich erscheinen und die Fehlersuche starten. Dies geschieht heute alles von einem zentralen Kommandopult aus, irgendwo im Land. Per Knopfdruck lassen sich aus der Ferne viele Probleme lösen oder gewünschte neue Einstellungen umsetzen.

Problematisch wird es dann, wenn der Fernzugriff auf Performance und nicht auf Sicherheit ausgelegt ist. Oftmals setzen Hersteller nur auf eine simple Kombination aus Benutzername und einem Passwort als Zugangssicherung. Security by Design, Abwehrmechanismen gegen Brute-Force-Attacken oder eine Zweifaktor-Authentifizierung könnten schnell für mehr Sicherheit sorgen. Allerdings fallen sie immer noch zu oft aus Kostengründen weg.

So einfach übernehmen Hacker das Kommando

Hacker-Angriffe auf Industrieanlagen waren in der Vergangenheit mehrfach von Erfolg gekrönt, obwohl diese schwer gesichert waren. Angreifer mussten dafür hohe Hürden nehmen, viele Ressourcen einsetzen und professionelles Know-how besitzen. Der Verdacht liegt natürlich nahe, dass die Steuerung in Smart Buildings ähnlich stark abgesichert ist und nur Profihacker mit entsprechender Unterstützung diese angreifen können. Doch die untersuchten Beispiele zeigten: Weit gefehlt. Als einzigen Schutz kamen Benutzername und Passwort zum Einsatz. Jeder durchschnittlich begabte Cyberkriminelle könnte erfolgreiche Angriffe durchführen, weil keine moderne Sicherheitssystematik die Gebäude schützt.

Opfer sind leicht zu finden: Mit Shodan

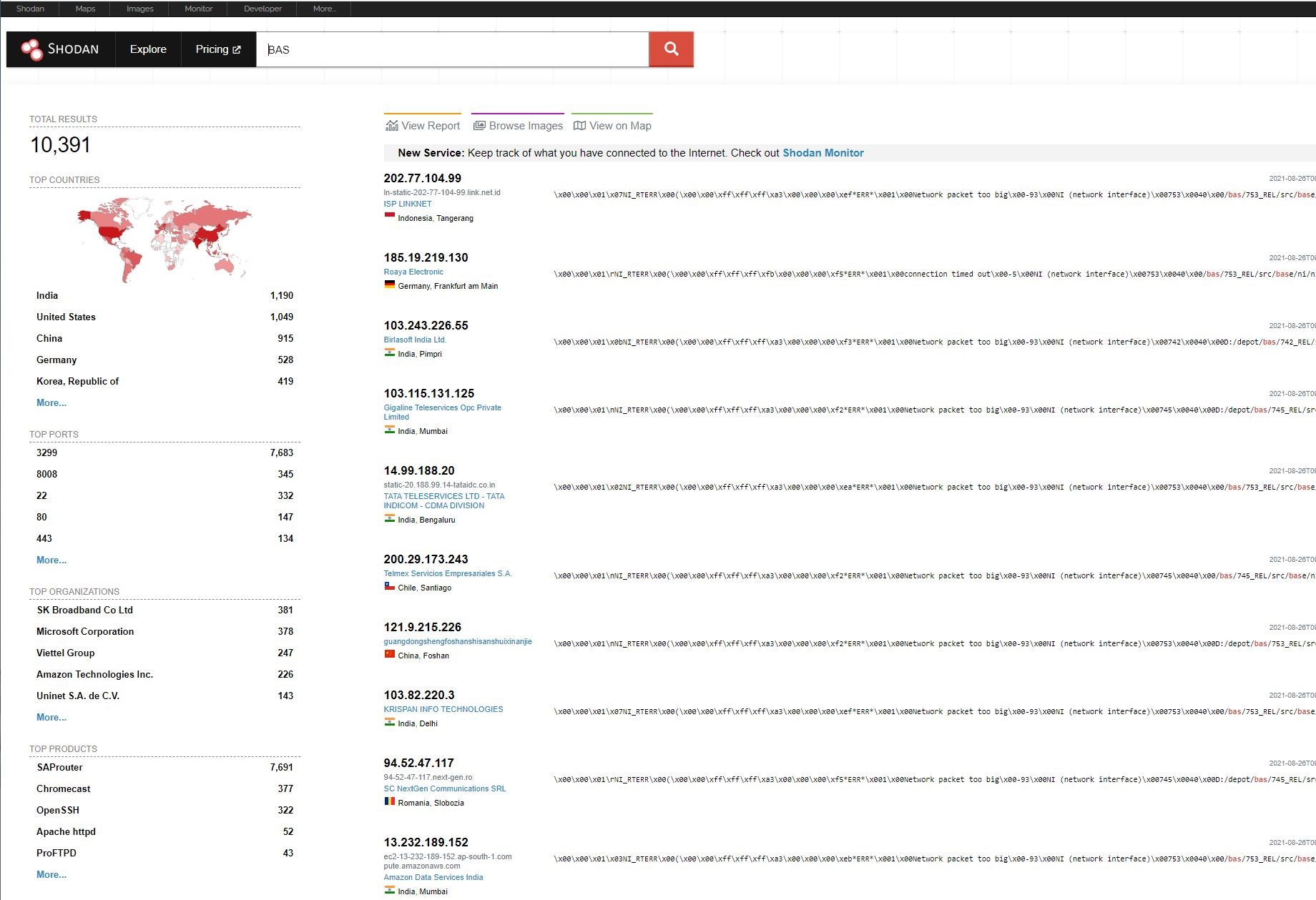

Doch wie finden Cyberkriminelle überhaupt ihre Opfer? Im Internet gibt es zu dieser Frage viele Antworten, besonders einfach klappt das mit der Suchmaschine „Shodan“ (www.shodan.io). Eine Suche nach „BAS“ Ende August 2021 führte zu circa 10390 weltweiten potentiellen Zielen, die über das öffentliche Internet erreichbar waren. Darunter befinden sich 528 in Deutschland, 66 in der Schweiz und 54 in Österreich. Fein säuberlich aufgelistet und mit vielen Fakten von der IP-Adresse über SSL-Informationen bis hin zum eingesetzten Router angereichert.

Quelle: www.shodan.io

Zugang leicht gemacht: Von Standardpasswörtern bis Brute-Force-Attacken

Mit diesem Wissen und einer Liste seiner Opfer hat ein Angreifer quasi freie Bahn. Im einfachsten Fall probiert er die Standardbenutzernamen mit dem entsprechenden Passwort für diesen Systemtyp aus, ob Zugang gewährt wird. Informationen lassen sich durch eine Internetsuche leicht finden. Wenn die Standardeinstellungen also nicht verändert und die Anzahl der erfolglosen Login-Versuche nicht beschränkt wurden, kann sich ein Krimineller Zugang verschaffen. Kommt er damit nicht zum Erfolg, setzt er auf die klassische Wörterbuch-Attacke mit Datensätzen der meist genutzten Anmeldeinformationen oder erbeuteten Informationen aus dem Darknet. Im schlimmsten Fall greifen Hacker auf Brute-Force-Methoden und/oder Login Cracker zurück. Letztere erfreuen sich im Internet großer Beliebtheit. Sie lassen sich im WWW leicht finden und glänzen immer öfter mit einfachster Bedienung.

Das Heft des Security-Handelns in die Hand nehmen

Wie es besser geht, zeigen viele Ratschläge für Unternehmen, die das Risiko von Siegeware eindämmen können. Ein guter Ausgangspunkt ist etwa “Intelligent Building Management Systems: Guidance for Protecting Organizations” auf den Webseiten der Security Industry Association. Ebenfalls sehr informativ ist das VDMA Einheitsblatt EB-24774, „IT-Sicherheit in der Gebäudeautomation“.

Eine Frage bestimmt das zukünftige Handeln: Wie hoch ist der Automatisierungsgrad der Gebäudetechnik und wie gut ist der Zugriff geschützt? Nicht nur in der Bauphase sollten sich Bauherren, Hausverwaltungen und Auftragnehmer wegen der Problemfelder Sicherheit und Fernzugriff an einen Tisch setzen. So praktisch es ist, über ein webbasiertes Login jederzeit und aus der Ferne zugreifen zu können, so oft wissen der Verwalter/Eigentümer gar nichts davon. So holen sie sich schlimmstenfalls eine Gefahrenquelle ins Haus, von der sie keine Kenntnis haben.

Beim Einsatz einer internetbasierten BAS sollten sich alle Beteiligten folgende Fragen stellen:

• Befindet sich der Login hinter einer Firewall?

• Benötigt er eine VPN-Verbindung?

• Ist er durch eine 2-Faktor-Authentifizierung oder nur durch ein Passwort abgesichert? Ist letzteres der Fall, sollte unbedingt geklärt werden, wie komplex das Passwort ist und ob als absolutes Minimum eine Beschränkung der fehlgeschlagenen Login-Versuche inklusiver Sperrung implementiert wurde.

Alles „unter“ den genannten Maßnahmen bedeutet, dass das Gebäude mehr oder weniger schutzlos den Angreifern ausgeliefert ist. Da 2FA und andere Schutztechnologien etabliert, preiswert und einfach zu bedienen sind, gelten sie als Stand der Technik. Wird dieser nicht eingehalten, stehen nach einem erfolgreichen Angriff durch Siegeware Klagen der betroffenen Mieter und anderer Opfer nichts im Wege.